| .. | ||

| picture1.png | ||

| readme.md | ||

vim and cats

Здесь разборы всех 4 уровней данного таска Уровень 1:

Посмотрите какие няшные котики! Посмотрите какой няшный vim! Удастся ли вам достать файл в /stage1?

Зайдём на указанный в условии сайт. Там можно увидеть видео котиков и изменённый фрагмент документации vim. Если посмотреть как загружаются видео, можно увидеть что название файла передаётся в query string (cat_name), что сразу наталкивает на мысль о наличии здесь уязвимости local file inclusion. Чтобы проверить, Укажем как имя файла с котиком ../../../../etc/passwd. Действительно, загружается файл /etc/passwd, аналогично можно загрузить файл с флагом.

Если вы не поняли о чём речь, посетите https://habr.com/ru/articles/125727/

Уровень 2:

Утащите исходный код сервера! Флаг будет там.

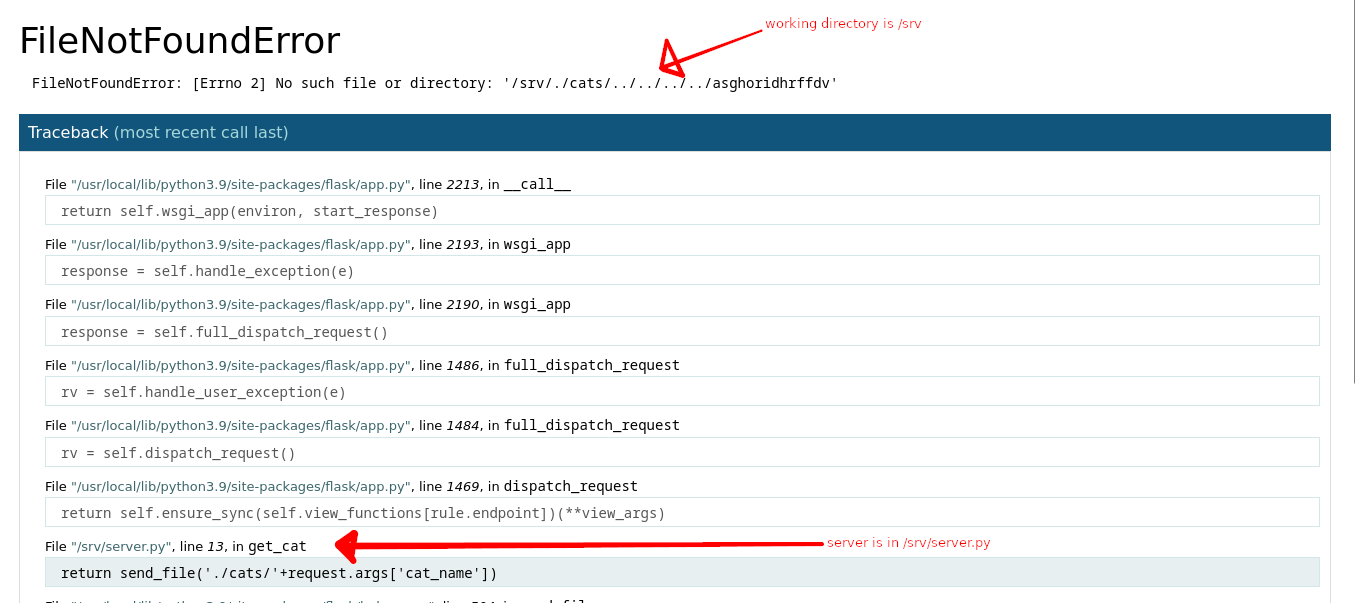

Изпользуя найденную нами уязвимость, зададим несуществующее имя файла. Сервер вернёт сообщение об ошибке, но, так как включён debug, ошибка покажет часть исходного кода и путь, по которому лежит сервер (/srv/server.py), а также текущую директорию сервера (/srv)

Так мы можем с помощью той же уязвимости посмотреть исходный код сервера

Так мы можем с помощью той же уязвимости посмотреть исходный код сервера

Уровень 3:

Говорят, на сайте можно выполнять любой код, нужно только знать пароль! Хорошо что мы подслушали разговор:

Исправил я первую страницу, только в процессе вим крашнулся, но это непотребство я убрал!

Сможете ли вы выполнить свои команды на сервере и найти флаг, находящийся в корне?